世界中で話題になっている、W-Fiで使用されている暗号化技術WPA2の脆弱性ですが、東部標準時館で朝7時に一連の研究者たちが「KRACK」と名付けられた脆弱性の詳細を発表しました。声明によれば、「Wi-Fi機能が備わっているデバイスであれば、非常に高い確率で影響を受けるだろう」とのことで、事の重要性を物語っています!

最初にArs Technicaにて報告された「KRACK」ですが、WPA2セキュリティプロトコルのキー管理の脆弱を突いたもので、これはWi-Fiネットワークで一般的に利用されている人気の認証方法となっています。

また、今回声明を発表した「United States Computer Emergency Readiness Team」の研究者によれば、市場に出荷されているAndroid端末の何と41%が今回の脆弱性の対象になっているという事で、非常に破壊的なWi-Fiアタックを受ける可能性があるとのことです。

今回の脆弱を突いた悪意のあるユーザーがW-Fiネットワークに侵入した場合、同時に接続中のユーザーの本来は暗号化されていて見えない通信データを覗き見したり、スパイウェアやランサムウェアなどのコードをHTTPヘッダーなどに仕込む事でターゲットのデバイスに対してアクションを取ることができてしまうようです。

幸いなことにWi-Fiクライアントやアクセスポイント等にパッチを当てる対応のみで修正が可能で、特に下位のプロトコルの変更などは必要ないとのことです。なお、この脆弱性ですが、WPA1だけでなく、WEPも影響を受けるとしています。

現時点では、この脆弱性を標的にしたスパイウェアやランサムウェアなどの動きは確認されていませんが、予想としては今後現れ始めるだろうとしています。

今回の脆弱性に関しては、krackattacks.com(英語)にて詳しく解説されていますので、興味のある方は是非どうぞ。下のデモ動画では、実際にターゲットとなるAndroidデバイスに対して、接続中のWi-Fiネットワークから偽のアクセスポイントへ誘導後、その端末上で行われているウェブ閲覧のデータを盗み見できる、という実験が行われています。

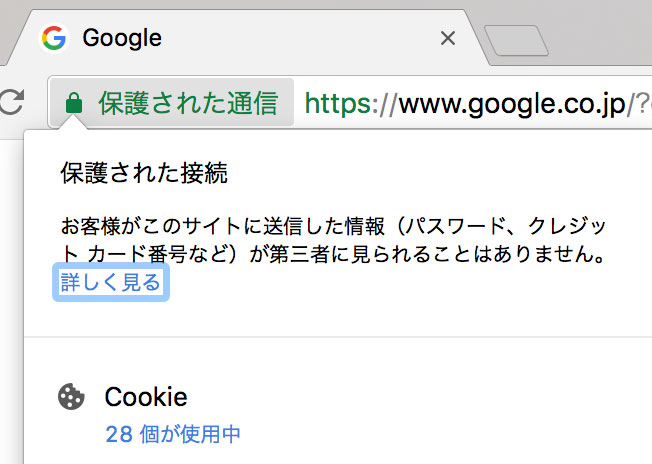

各メーカーやOSのパッチを待つことでしか対応できないこのWPA2の脆弱性ですが、例えば、いつもはウェブ閲覧時のアドレスバーに表示される緑色で表示されるHTTPS/SSL保護のマークが表示されているサイトなのに、今日は出ていない、といった時には直ぐにカフェや公共の場でのWi-Fiネットワーク接続を切断する、といったアクションを取るようにしたいですね。

発信元:The Verge